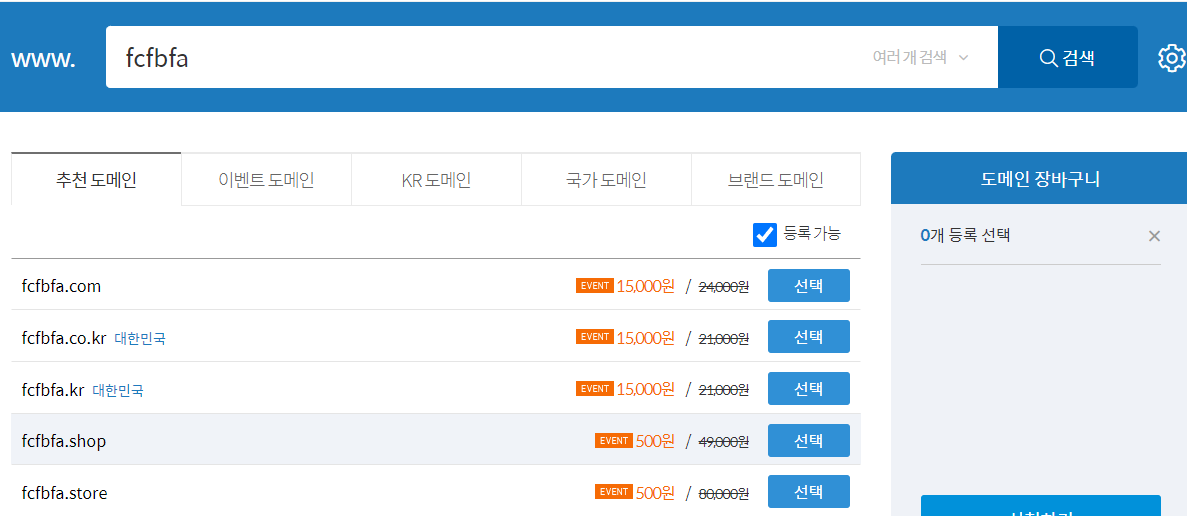

Gabia에서 도메인을 구매하는 방법은 간단합니다.

- Gabia 홈페이지 접속 후, 원하는 도메인 이름을 검색합니다.

- 사용 가능한 도메인을 선택하고 장바구니에 담기 버튼을 클릭합니다.

- 회원 가입 또는 로그인 후, 결제를 완료하면 도메인 구매가 완료됩니다.

- 구매한 도메인은 내 도메인 관리에서 확인할 수 있으며, 도메인 설정을 통해 네임서버 변경, DNS 설정 등을 할 수 있습니다.

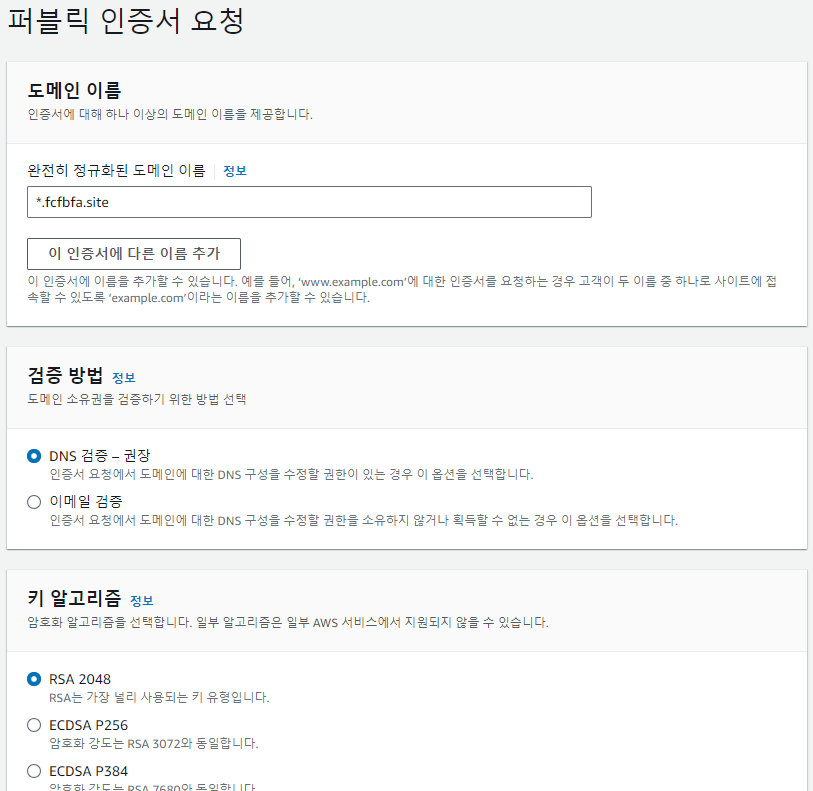

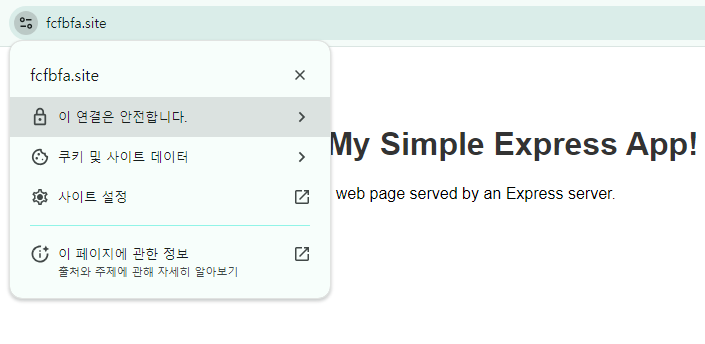

SSL 인증서를 발급받으려면 AWS Certificate Manager(ACM)를 사용하여 무료로 SSL 인증서를 발급받을 수 있습니다. 다음은 AWS ACM을 통해 SSL 인증서를 발급받는 절차입니다.

1. AWS Certificate Manager(ACM)에서 SSL 인증서 요청

- AWS Management Console에 로그인한 후, 상단 검색창에 Certificate Manager를 입력하고 **ACM(AWS Certificate Manager)**로 이동합니다.

- 좌측 메뉴에서 Provision certificates를 클릭한 후 Request a certificate 버튼을 누릅니다.

- Request a public certificate를 선택하고 Next를 클릭합니다.

2. 도메인 이름 입력

- Fully qualified domain name (FQDN) 입력란에 SSL 인증서를 적용할 도메인 이름을 입력합니다.

- 예를 들어, 도메인이 example.com인 경우, 도메인 이름을 example.com 또는 *.example.com으로 입력합니다.

- *.example.com으로 입력하면 와일드카드 인증서가 발급되며, 모든 하위 도메인(www.example.com, blog.example.com 등)을 인증할 수 있습니다.

3. 검증 방법 선택

AWS는 도메인 소유권을 검증하기 위해 두 가지 방법을 제공합니다:

- DNS 검증: AWS Route 53을 사용하거나 DNS 제공자의 레코드에 TXT 레코드를 추가하여 도메인 소유권을 증명합니다. Route 53을 사용할 경우 자동으로 설정할 수 있어 더 간편합니다.

- Email 검증: 도메인에 연결된 이메일로 확인 이메일을 보내서 소유권을 확인합니다.

DNS 검증을 선택:

- DNS validation을 선택하고 Next를 클릭합니다.

- Route 53을 사용 중이라면 AWS가 자동으로 필요한 DNS 레코드를 생성해줍니다.

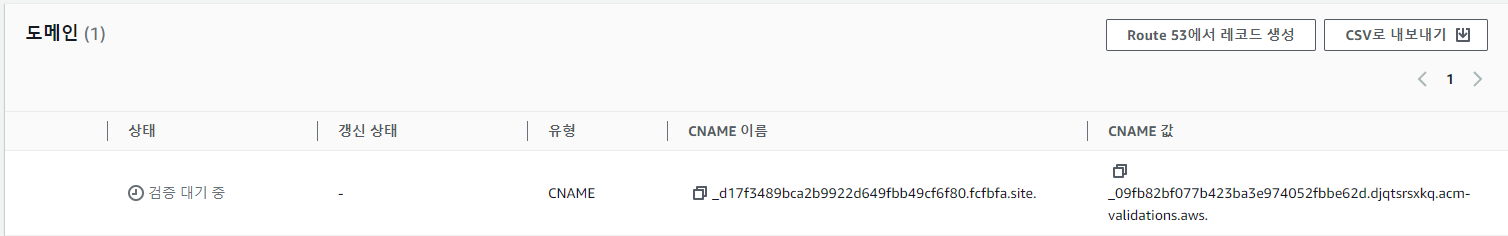

- ACM에서 Route 53에서 레코드를 생성을 실행합니다.

4. AWS Route 53에서 호스팅 영역(Hosted Zone) 생성

- ACM에서 Route 53에서 레코드를 생성 시 CNAME 유형으로 인증서 설정 레코드가 생성됩니다.

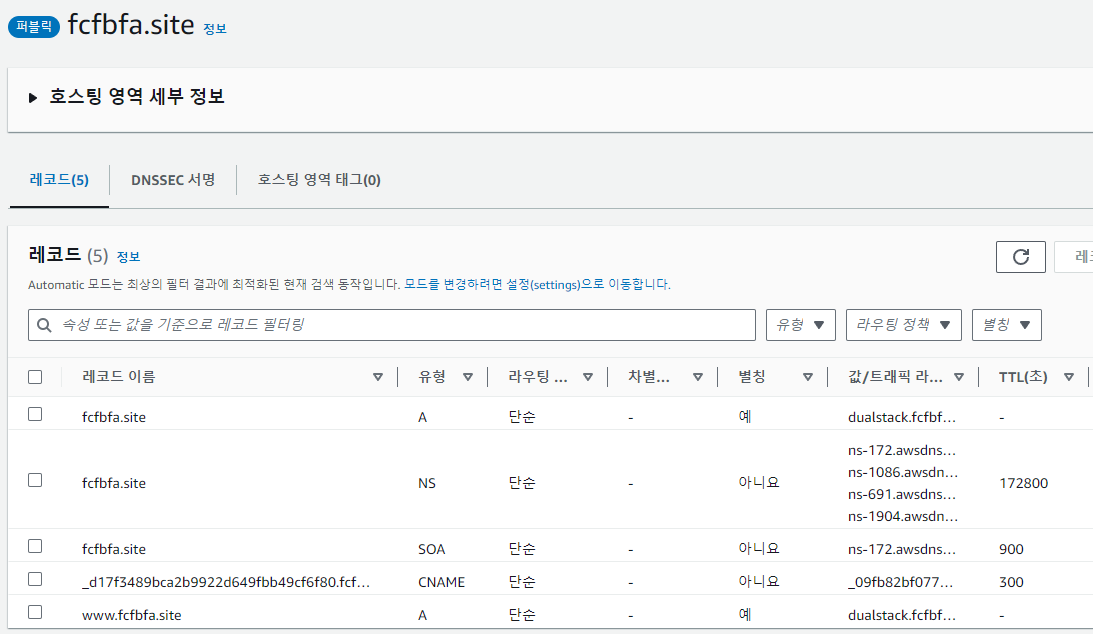

- 호스팅 영역이 생성되면, AWS가 네임서버(NS) 레코드 4개를 자동으로 생성해줍니다. 이 네임서버 정보를 복사해 둡니다.

5. Gabia에서 네임서버 설정 변경

- Gabia 홈페이지에 로그인합니다.

- 상단 메뉴에서 도메인 관리로 이동한 후, 내 도메인 관리를 클릭합니다.

- 사용 중인 도메인 목록에서 AWS에 연결할 도메인을 선택합니다.

- 도메인 상세 설정에서 네임서버 변경 항목을 찾습니다.

- Gabia에서 기본으로 제공하는 네임서버 대신, AWS Route 53에서 생성한 네임서버 4개를 입력합니다.

- AWS Route 53에서 제공한 NS 레코드를 Gabia의 네임서버 설정에 복사하여 붙여넣기 합니다.

- 이 때 AWS에서 제공하는 NS에서 마지막 .은 제외하고 복 사하여 붙여넣기 합니다 .

- 변경 내용을 저장합니다. 네임서버 변경은 최대 24~48시간 정도 소요될 수 있습니다.

6. Route 53에서 레코드 추가

- 다시 AWS Route 53 콘솔로 이동하여, 방금 생성한 Hosted Zone을 클릭합니다.

- 도메인에 필요한 레코드를 추가합니다. 일반적으로 다음과 같은 레코드를 설정할 수 있습니다.

- A (Alias) 레코드: ALB(Elastic Load Balancer)와 연결

- CNAME 레코드: 서브도메인 연결

'Security > Network' 카테고리의 다른 글

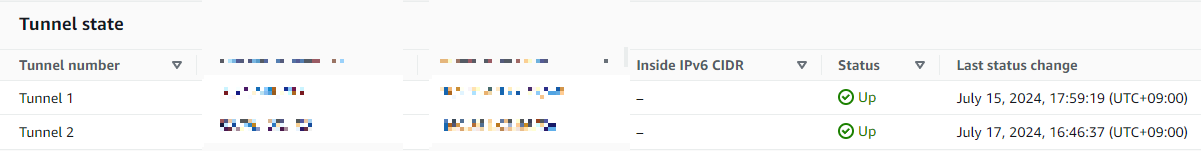

| AWS site to site VPN - UTM(TrusGuard) (0) | 2024.07.17 |

|---|